黑客如何应急响应电脑系统-黑客如何应急响应电脑系统

1.什么是网络渗透技术?

2.信息作战的主要途径是

3.ddos的攻击可以报警吗ddos的攻击可以报警吗

什么是网络渗透技术?

网络渗透技术其实就是安全研究员促进计算系统(包括硬件系统、软件系统)安全的技术,也是黑客用来入侵系统的技术。

下面我从入侵者的职业角色划分渗透测试工程师、代码审计工程师、逆向工程师、社会工程学(也是属于渗透一部分)、脚本小子详细说明网络渗透技术。

脚本小子

技能现成工具使用,脚本小子通常只是掌握了网上现有的入侵工具(脚本),不需知道原理对系统进行入侵。

渗透工程师

通过模仿恶意黑客的攻击手法,来评估计算机网络系统。

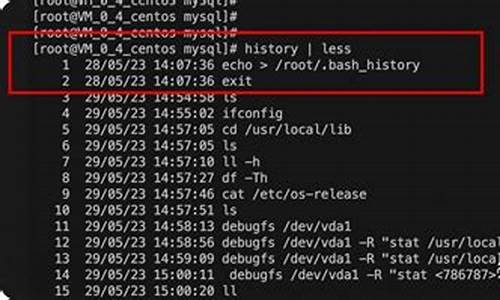

技能渗透工程师又分为Web渗透、APP渗透。具体需要技能:编程技能(熟悉各种编程方式,擅长两到三门自己擅长的开发语言或脚本语言)、精通常见的漏洞原理具备漏洞复现能力、精通Linux/Windows系统(系统的使用、配置等)、精通常见的渗透工具或自己具备开发工具的能力(burpsuite等工具)、应急响应能力(入侵事件发生之后的清除、恢复、追踪能力等)、精通各种漏洞的防御策略、精通各种安全产品、熟悉《网络安全法》、熟悉网络架构、精通网络协议等。

渗透流程社会工程学

利用人性的漏洞进行入侵攻击,如网络钓鱼、网络等。这类天马行空。

技能:信息收集能力--通过一切手段收集目标信息,为分析目标做准备。

心理学--掌握心理学,通过分析收集的信息能大致掌握目标。

“欺诈”能力--构建目标容易上当的场景。

一定的开发、工具使用的能力--一些场景需要网络界面的支持。

胆大心细、脸皮厚、沟通能力强--有些是需要和目标直接进行交流的,可参考**《我是谁:没有绝对安全的系统》。

代码审计

属于白盒测试即在代码中分析问题。

技能精通一到两种代码(Java/Php/.net等)--代码审计说白了就是看代码,从源代码中发现漏洞。

工具使用能力--常见代码审计工具使用,提高效率。

精通常见漏洞原理及某种代码中常见问题原理--不知道漏洞原理,看代码也白看,只能脑袋大。

逆向分析师

通过逆向分析,还原应用系统或某物体的(如汽车)对应用的编写过程进行还原、对物体的生产过程进行还原。突破原有限制达到绕过或篡改内部数据达到所需目标。这种对技术要求比较高,要掌握底层原理。

分类安卓逆向、ios逆向、windows逆向、linux逆向、mac逆向

技能必须掌握汇编语言、C语言、及各种底层系统精通语言指令

逆向工具使用如IDAPro,OllyDBG等

加固技术--常见的加壳方式、代码混淆方式

脱壳技术--能掌握脱壳原理,对加壳应用进行脱壳

信息作战的主要途径是

信息作战的主要途径是网络攻防战,包括黑客攻击、反黑客侦查和网络通信干扰等。

以下是详细描述:

1.黑客攻击

黑客攻击是信息作战中最常用的手段之一,其方式多样化,包括DDoS攻击、SQL注入、XSS跨站脚本攻击等。黑客攻击可以通过获取敏感信息、瘫痪对手网站等方式达到战略目标。

2.反黑客侦查

反黑客侦查是指通过安全审计、日志分析和客户端侦查等手段,发现和分析系统可能存在的漏洞,预测并应对潜在的网络攻击威胁,并进行防卫措施,确保系统稳定和数据安全。

3.网络通信干扰

网络通信干扰是一种通过干扰对手网络通信,使其不正常工作以达到攻击目的的手段。其常见方式有内部干扰和外部干扰两种方法。通过发送一些干扰因素,例如电磁干扰、射频干扰等方法,来阻止对手的数据传输和接收,从而使对手网络瘫痪或失去战略优势。

4.网络安全防护

网络安全防护是信息作战中至关重要的事情。保证系统强壮、应急响应措施,如防火墙、入侵检测系统(IDS)和入侵预防系统(IPS),确保网络安全性。

5.人员管控和安全意识提升

作为信息作战的一部分,人员管控和安全意识提升对整个系统的安全性都有着关键性的影响。建立标准化的人事管理流程,例如加强账号口令管理、实施访问控制等。同时,提供必要的安全培训和宣传工作,提高操作者的安全意识和信息安全常识水平,从而预防意外的协同破坏行为。

以上是信息作战的主要途径及其详细描述,了解这些途径可以帮助我们更好地预防和应对信息战争中所面临的各种挑战。

扩展知识

信息化战争的发展:

随着信息化社会的发展,信息作为战略资源的地位将更高,围绕信息资源获取、信息化军队建设和占领信息优势高地的竞争将愈演愈烈。各国将竟相投入更多的资金进行社会信息化基础设施的建设,竭力保持本国在信息化建设方面的优势。

ddos的攻击可以报警吗ddos的攻击可以报警吗

被ddos攻击如何报警?

1.遭受攻击后,应尽快向当地网监部门进行报案,并根据网监部门要求提供相关信息。

2.网监部门判断是否符合立案标准,并进入网监处理流程。

3.正式立案后,腾讯云会配合网监部门接口人提供攻击取证。

网络风险处理流程有几个?

1、准备工作

此阶段以预防为主,在事件真正发生前为应急响应做好准备。主要包括以下几项内容:制定用于应急响应工作流程的文档计划,并建立一组基于威胁态势的合理防御措施;制定预警与报警的方式流程,建立一组尽可能高效的事件处理程序;建立备份的体系和流程,按照相关网络安全政策配置安全设备和软件;建立一个支持事件响应活动的基础设施,获得处理问题必备的资源和人员,进行相关的安全培训,可以进行应急响应事件处理的预演方案。

2、事件监测

识别和发现各种网络安全紧急事件。一旦被入侵检测机制或另外可信的站点警告已经检测到了入侵,需要确定系统和数据被入侵到了什么程度。入侵响应需要管理层批准,需要决定是否关闭被破坏的系统及是否继续业务,是否继续收集入侵者活动数据(包括保护这些活动的相关证据)。通报信息的数据和类型,通知什么人。主要包括以下几种处理方法:

布局入侵检测设备、全局预警系统,确定网络异常情况;

预估事件的范围和影响的严重程度,来决定启动相应的应急响应的方案;

事件的风险危害有多大,涉及到多少网络,影响了多少主机,情况危急程度;

确定事件责任人人选,即指定一个责任人全权处理此事件并给予必要资源;

攻击者利用的漏洞传播的范围有多大,通过汇总,确定是否发生了全网的大规模入侵事件;

3、抑制处置

在入侵检测系统检测到有安全事件发生之后,抑制的目的在于限制攻击范围,限制潜在的损失与破坏,在事件被抑制以后,应该找出事件根源并彻底根除;然后就该着手系统恢复,把所有受侵害的系统、应用、数据库等恢复到它们正常的任务状态。

收集入侵相关的所有资料,收集并保护证据,保证安全地获取并且保存证据;

确定使系统恢复正常的需求和时间表、从可信的备份介质中恢复用户数据和应用服务;

通过对有关恶意代码或行为的分析结果,找出事件根源明确相应的补救措施并彻底清除,并对攻击源进行准确定位并采取措施将其中断;

清理系统、恢复数据、程序、服务,把所有被攻破的系统和网络设备彻底还原到正常的任务状态。

4、应急场景

网络攻击事件:

安全扫描攻击:黑客利用扫描器对目标进行漏洞探测,并在发现漏洞后进一步利用漏洞进行攻击;

暴力破解攻击:对目标系统账号密码进行暴力破解,获取后台管理员权限;

系统漏洞攻击:利用操作系统、应用系统中存在漏洞进行攻击;

WEB漏洞攻击:通过SQL注入漏洞、上传漏洞、XSS漏洞、授权绕过等各种WEB漏洞进行攻击;

拒绝服务攻击:通过大流量DDOS或者CC攻击目标,使目标服务器无法提供正常服务;

信息破坏事件:

系统配置遭篡改:系统中出现异常的服务、进程、启动项、账号等等;

数据库内容篡改:业务数据遭到恶意篡改,引起业务异常和损失;

网站内容篡改事件:网站页面内容被黑客恶意篡改;

信息数据泄露事件:服务器数据、会员账号遭到窃取并泄露.

网络入侵检测的一些定义?

入侵检测,就是对入侵行为的发觉。他通过对计算机网络或计算机系统中若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。

网站被攻击,如何查到是谁攻击的?

可以的针对网站的攻击基本上就是变异cc了DDOS也行但是CC的攻击的更适合网站。你看下拦截信息的ip攻击地址。然后收集起来批量渗透下只要随便入侵一台就可以查到黑客控制肉鸡的服务器然后举报或者报警就可以

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。